Introduksjon

Takk for din interesse for å bruke Bluebeam-støtte for enkel pålogging (SSO) for å forbedre sikkerheten og brukeropplevelsen, samt redusere støttekostnadene. De trinnvise instruksjonene i dette dokumentet vil bidra til å sikre vellykket konfigurasjon av SSO ved å bruke Microsoft OpenID Connect Protocol (OIDC) når du bruker Microsoft Azure Active Directory (Azure AD).

Konfigurasjon av SSO krever at organisasjonen din har minst 100 plasser på enten et Basics-, Core- eller Complete Bluebeam-abonnement og at sluttbrukere bruker versjoner i Core-støtte (se Støttede versjoner og støttenivåer).

Hvis du har spørsmål angående disse instruksjonene, kan du kontakte oss.

Oversikt

Denne veiledningen vil hjelpe deg med å sette opp SSO-konfigurasjonen, og vil lede deg gjennom å samle inn og legge inn informasjon som vil bli sendt til/fra Bluebeam og organisasjonens Azure AD.

Viktige hensyn før du begynner:

- Du trenger Active Directory Global Administrator for å gi tillatelser for applikasjonen.

- Vær nøye med å unngå uoverensstemmelser mellom e-posten til en bruker i Azure AD og e-posten som brukes i en eksisterende Bluebeam ID (BBID), som kan være forårsaket av ting som navneendringer eller justeringer av kontoinformasjon.

Gi oss beskjed hvis du trenger hjelp til å matche bruker-e-postadresser. Vi kan dobbeltsjekke administratorens navn/e-post med kontoadministratoren eller konsultere lisensieringssystemet.

- Hvis du trenger en liste over brukere som har blitt deaktivert i organisasjonen din, vennligst gi oss beskjed når du sender inn oppsettsforespørselen til vårt supportteam.

Forberedelser for oppsett

Først må du kontakte supportteamet vårt for å fortelle oss at du skal konfigurere SSO. Når du har blitt lagt til i systemet vårt, vil du se et nytt alternativ i accounts.bluebeam.com som lar deg sende inn nødvendig informasjon på en sikker måte.

Innganger for hjemmesystem

- Omdiriger URI. Du må angi URI i Azure AD:

| Region | Omdiriger URI |

| U.S. | https://signin.bluebeam.com/oauth2/v1/authorize/callback |

| U.K. | https://signin.bluebeamstudio.co.uk/oauth2/v1/authorize/callback |

| Tyskland | https://signin.bluebeamstudio.de/oauth2/v1/authorize/callback |

| Sverige | https://signin.bluebeamstudio.se/oauth2/v1/authorize/callback |

| Australia | https://signin.bluebeamstudio.com.au/oauth2/v1/authorize/callback |

Utkast for sending til Bluebeam-systemet

- Klientens hemmelige verdi

- Applikasjonsklient-ID

- OpenID Connect (OIDC) metadatafil

- Domeneliste

- Atskilt fra listen nedenfor, trenger Bluebeam en liste over alle domener som administreres i Azure AD.

Konfigurering av Azure AD

Slik konfigurerer du Azure AD for OpenID Connect (OIDC):

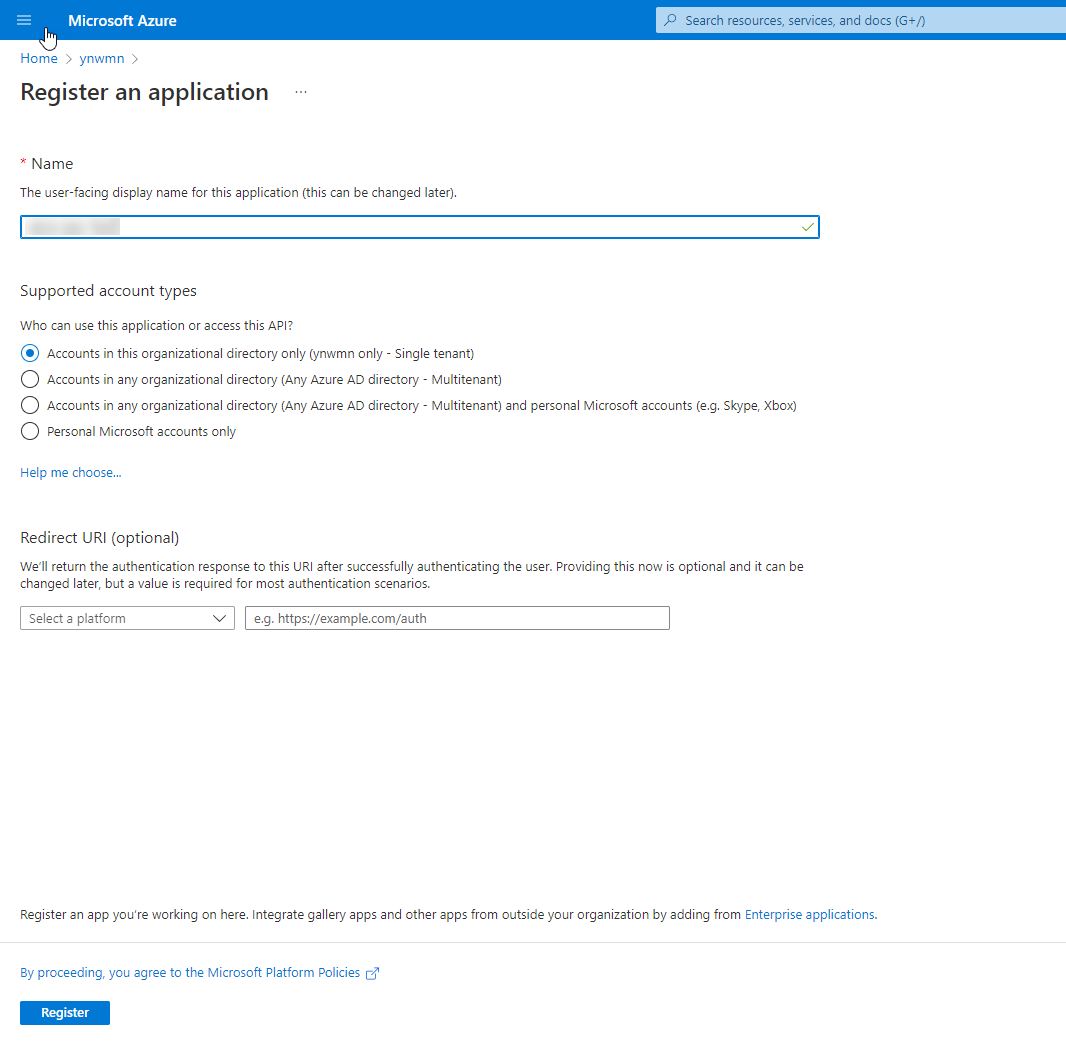

- Gå til https://portal.azure.com/.

- Klikk på Azure Active Directory.

- Klikk på Appregistreringer i sidefeltet, og klikk deretter på + Ny registrering.

- Skriv inn et programnavn (for eksempel OKTA SSO), og klikk på Registrer.

- Klikk på Autentisering i sidefeltet, klikk deretter på + Legg til en plattform, og klikk på Internett.

- Se diagrammet ovenfor for å finne din omdirigerings-URI. Skriv inn koblingen, og klikk på Konfigurer.

- Nederst på Autentiseringssiden merker du av i avmerkingsboksene for Tilgangstokener og ID-tokens. Klikk deretter på Lagre .

- Legg merke til følgende verdier. Det kan være nyttig å åpne et tekstredigeringsprogram, som Notisblokk eller Word, for å kopiere og lime inn følgende verdier. De er nødvendige senere:

- Klikk Sertifikater og hemmeligheter i sidefeltet, og klikk deretter + Ny klienthemmelighet (dvs. Skriv inn en beskrivelse, Angi utløp, velg Legg til). Kopier klientverdien og hemmelig ID til notatene dine.

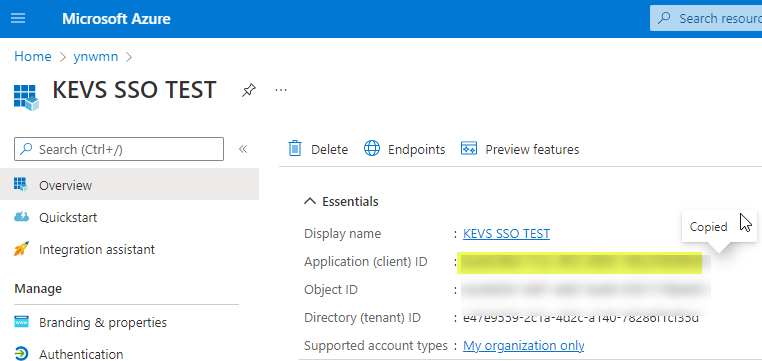

- Klikk på Oversikt i sidefeltet, og under Essentials kopierer du applikasjons-ID (klient) til notatene dine.

- Klikk på Token-konfigurasjon i sidefeltet. Klikk deretter på + Legg til valgfritt krav.

Legg til følgende krav til både ID- og tilgangstokener:- Krav: family_name , Tokentype : ID

- Krav: familienavn , Tokentype : Tilgang

- Krav: gitt_navn , Tokentype : ID

- Krav: gitt_navn , Tokentype : Tilgang

- Krav: foretrukket_brukernavn , Tokentype: ID

- Krav: foretrukket_brukernavn , Tokentype: Tilgang

Tokenet må ha foretrukket_brukernavn/e-post, fornavn, etternavn, brukernavn (dvs. e-post) Kravene ovenfor for å opprette en bruker i Bluebeams system. Gi oss beskjed hvis systemet ditt bruker andre krav. - Klikk på API-tillatelser i sidefeltet, og klikk på + Legg til en tillatelse.

- Klikk Microsoft Graph øverst på siden, og klikk deretter Delegerte tillatelser .

Du trenger Active Directory Global Administrator for å gi disse tillatelsene for applikasjonen.

- Velg avmerkingsbokser for følgende tillatelser:

- OpenId-tillatelse: openid

- OpenId-tillatelse: profil

- Bruker: Bruker.Les

- Bruker: User.Read.All

Applikasjonen din er nå satt opp i Azure AD.

Begrenser SSO til søknad

Slik begrenser du SSO bare til brukere som er tilordnet denne applikasjonen:

- Gå til https://portal.azure.com/.

- Velg Azure Active Directory .

- Klikk Enterprise Applications i sidefeltet.

- Velg programmet du opprettet (f.eks. Okta SSO )

- Klikk på Egenskaper i sidefeltet.

- Vil du bytte tildeling kreves? til Ja.

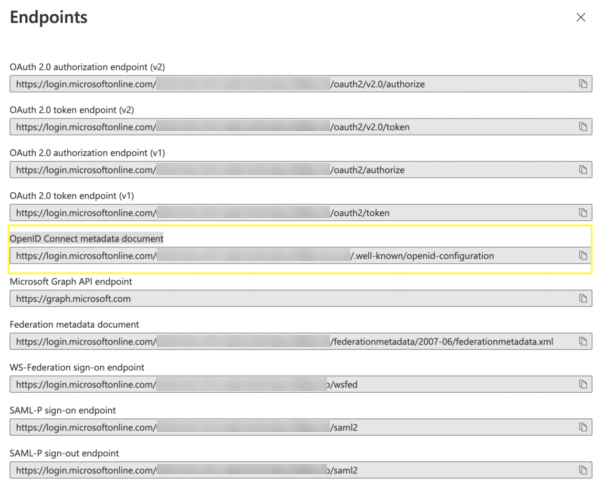

Finn OIDC-metadatadokumentet

For å finne ditt OIDC-metadatadokument:

- Velg Azure Active Directory .

- Velg App-registreringer i sidefeltet.

- Velg din applikasjon og deretter Endpoints øverst.

- Kopier OpenID Connect-metadatadokumentet (med formatet https://login.microsoftonline.com/{tenant-id}/v2.0/.well-known/openid-configuration) til notatene dine.

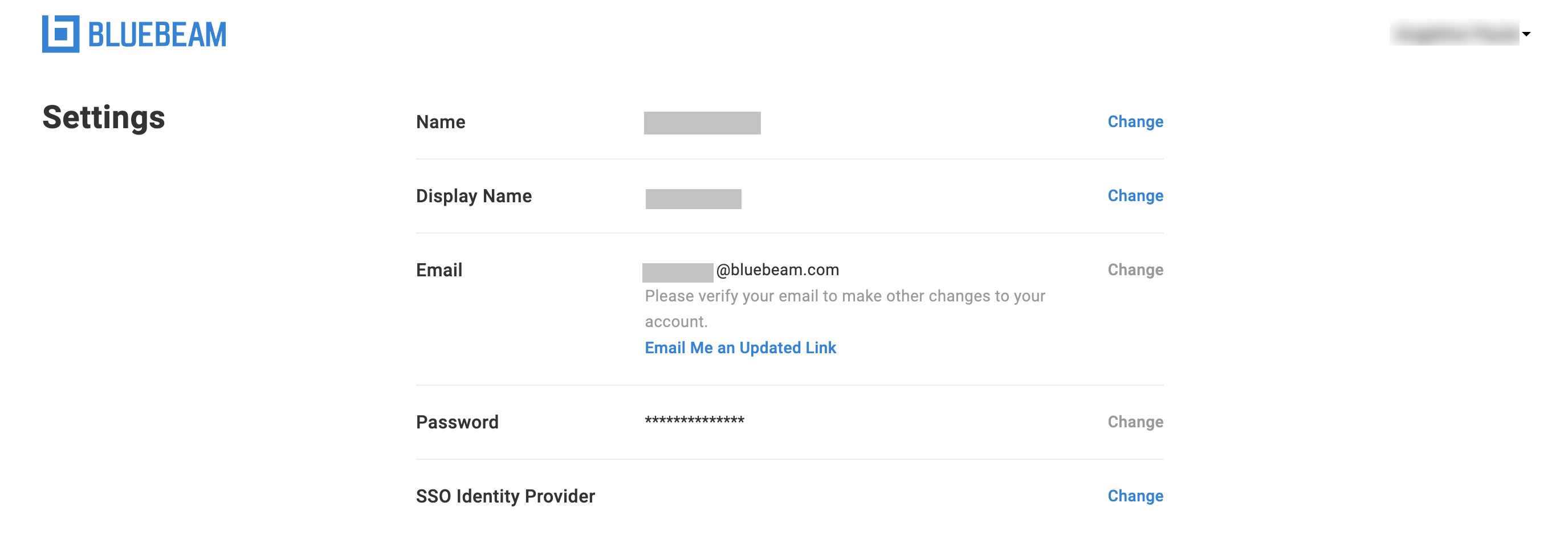

Innsending av informasjon til Bluebeam

Når du har samlet all informasjon i Utdataene som skal sendes til Bluebeams systemseksjon, kan du sende dem gjennom vårt sikre skjema. Innsending:

- Logg på accounts.bluebeam.com med BBID.

Hvis du ikke ser SSO Identity Provider-delen, må du kontrollere at du bruker samme BBID som du oppga til Support.

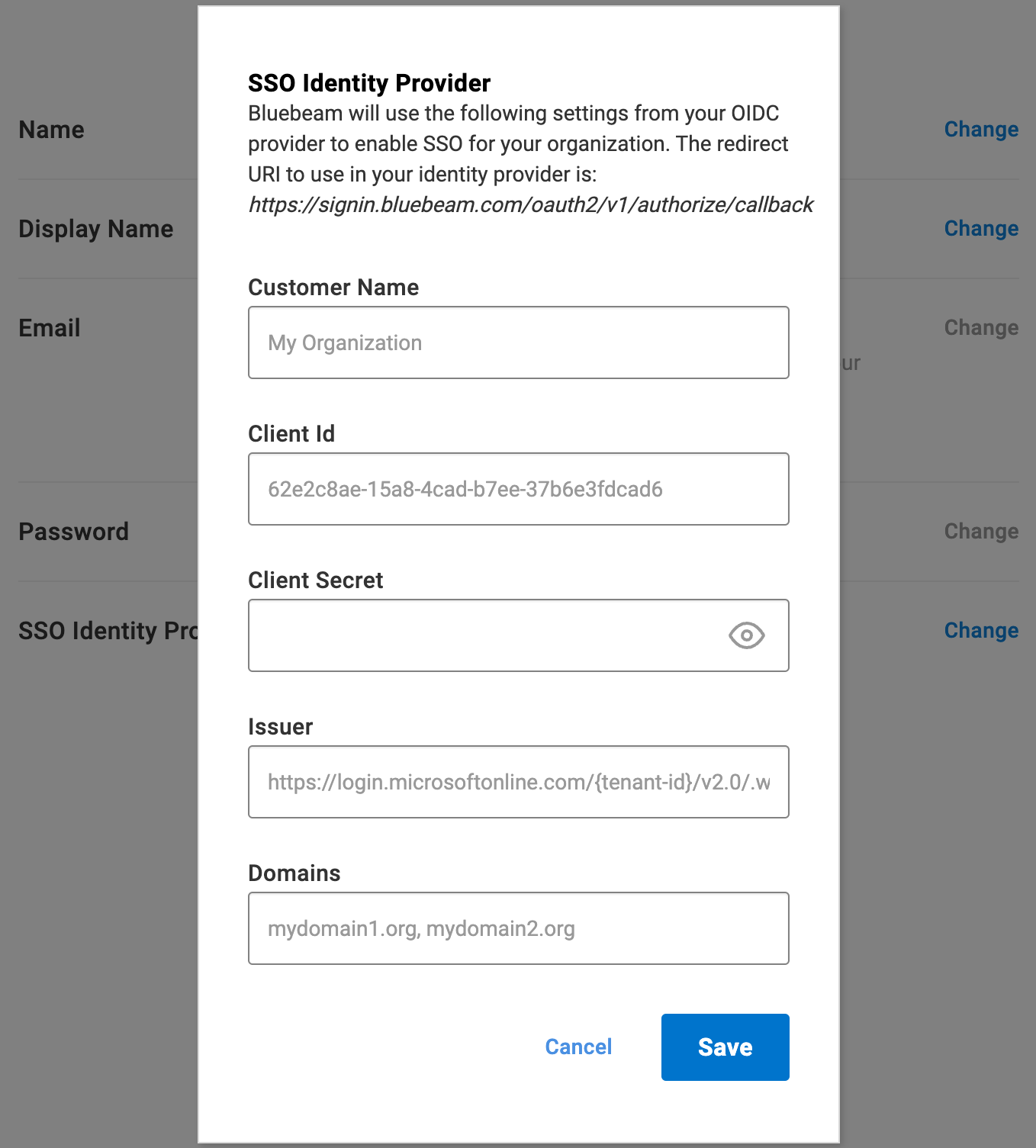

- Klikk på Endre ved siden av SSO-identitetsleverandør.

- Skriv inn følgende informasjon for organisasjonen din:

- Selskapets navn

- Klient-ID

- Klienthemmelighet

- Utsteder

- Domeneliste (atskilt med komma)

- Når du er klar til å konfigurere SSO, klikker du på Lagre.

Når den er sendt inn, vil denne informasjonen gjennomgås av de interne teamene våre, og Bluebeams tekniske støtte tar kontakt for å koordinere en tidslinje for aktivering.

Fremgangsmåte

SSO

Revu 21

Revu 20

Revu 2019

Revu 2018